Quelle: Tagesspiegel 19.01.2024

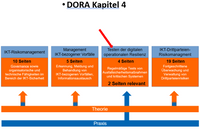

Testen Sie Ihre Maßnahmen, um Ihr Institut bestmöglich zu schützen und erfüllen nebenbei noch die Anforderungen des Kapitel 4 der DORA Verordnung.

Der risikobasierte Ansatz

Alle Testarten auf einen Blick inklusive Zielsetzung / Vorgehensweise / Erfolgsfaktoren |

Unsere Lösung

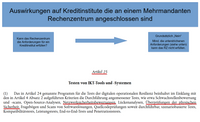

Speziell für Institute, die ihre IT an ein Mehrmandanten Rechenzentrum ausgelagert haben, haben wir ein maßgeschneidertes und kostenorientiertes Angebot hinsichtlich des Kapitel 4 "Testen der digitalen operationalen Resilienz" konzipiert. Wir arbeiten mit einem renommierten Partner der alle gängigen Testprogramme abdeckt zusammen und können individuell für ihr Haus, ein anforderungsgerechtes und kosteneffektives Testprogramm erarbeiten.

Um die Resilienz zu stärken und für die kommende Prüfungssaison gerüstet zu sein, empfehlen wir einen individuellen risikobasierten Ansatz, der drei Risikocluster (A/B/C) vorsieht.

Aus langjähriger Erfahrung mit internen und externen Prüfungen ist die Nachvollziehbarkeit dabei ein entscheidender Faktor, die mit einem 2-jährigen Testkonzept belegt werden kann.

Ein elementarer Bestandteil als Basis für alle weiteren Maßnahmen und Aktivitäten bildet in diesem Konzept der Netzwerksicherheitsscan mit daraus abgeleiteter Netzwerksicherheitsbewertung.

Daraus ergeben sich folgende Mehrwerte:

1. Sie können nachweisen, dass Sie sich mit dem Thema beschäftigen und bereits Maßnahmen eingeleitet haben

2. Sie erhalten transparent einen Überblick über alles, was aktuell in Ihrem Netzwerk passiert, welche Schwachstellen es dort eventuell gibt und wie nah Sie am RZ Standard hinsichtlich der betriebenen IKT-Systeme sind (die ggf. sogar die kritischen und wichtigen Funktionen unterstützen) sind

3. Sie bekommen eine Schwachstellenbewertung und können darauf hin Anpassungen in Ihrem IKT-Risikomanagement berücksichtigen

Die DORA Verordnung sieht ein Testprogramm vor, daher sind in unserem Testkonzept 2 Module implementiert

1. Netzwerksicherheitsscan

- Bewertung der Sicherheitskonfiguration: Durchführung detaillierter Analysen der aktuellen Netzwerkkonfiguration

- Überprüfung der vorhandenen Schutzmechanismen

- Durchführung (automatisierter) Schwachstellenscans und Erstellung detaillierter Berichte mit Empfehlungen zur Behebung von Sicherheitslücken

2. Testen der physischen Sicherheit

- Analyse und Überprüfung von Zutrittskontrollsystemen: Durchführung technischer Analysen und Angriffssimulationen

- Überprüfung der physischen Sicherheitsmaßnahmen: Inspektion und Bewertung der bestehenden Sicherheitsinfrastruktur und -protokolle

Sind Sie an einem Testkonzept interessiert?

Dann lassen Sie uns unverbindlich treffen: Online Terminvereinbarung

Lösungen für Institute, die ihre IKT-Assets der wichtigen oder kritischen Funktionen über den Rechenzentrum Standard hinaus abdecken, können selbstverständlich individuell, risiko- und kostenorientiert ausgearbeitet werden.